Categoría: Sin categoría

GLOSARIO SEGUNDO PARCIAL

FAT32.FAT es un sistema de archivos desarrollado para MS-DOS. Es el sucesor de FAT16, que a su vez es sucesor de FAT12. El tamaño máximo soportado por este sistema es de 4 GB-1 Byte y se utiliza para el intercambio de datos entre distintos sistemas operativos de un mismo equipo. Además, también es utilizado en tarjetas de memoria y dispositivos similares. es un tipo de sistema de archivos FAT. Sucesor del FAT16.Su objetivo fue superar el límite de tamaño de una partición que tenía el FAT16 y mantener la compatibilidad con MS-DOS.El tamaño máximo de un archivo en FAT32 es de 4 gigabytes menos 1 byte.

NTFS.(New Technology File System). Es un sistema de archivos diseñado específicamente para Windows NT, y utilizado por las versionesrecientes del sistema operativo Windows. Ha reemplazado al sistema FAT utilizado en versiones antiguas de Windows y en DOS.

Fue creado para lograr un sistema de archivos eficiente y seguro y está basado en el sistema de archivos HPFS de IBM/Microsoft usado en el sistema operativo OS/2. También tiene características del filesystem HFS diseñado por Apple.

NTFS permite definir el tamaño del clúster de forma independiente al tamaño de la partición. El tamaño mínimo del bloque es de 512 bytes. Este sistema también admite compresión nativa de archivos y encriptación.

Es un sistema ideal para particiones de gran tamaño, pudiendo manejar discos de hasta 2 terabytes.

LIFI.Se trata de un nuevo tipo de conexión inalámbrica que utiliza fuentes de luz en lugar de microondas para transmitir datos, de ahí su nombre: Light Fidelity (fidelidad de la luz), a cambio de la Wireless Fidelity (fidelidad inalámbrica). De esta manera, las propias bombillas LED de nuestra casa y oficina harán la función del router incorporando un modulador emisor. El Li-Fi supone una espectacular mejora frente al Wi-Fi en todos los niveles. Para empezar, la velocidad de transmisión es hasta ¡100 veces superior! Las investigaciones que están llevando a cabo diferentes centros de investigación tecnológica como el prestigioso Instituto Fraunhofer alemán o el Instituto de Física Técnica de Shanghái ya trabajan de manera estabilizada y en entornos reales.

ASCIIEl acrónimo ASCII son las siglas en inglés de American Standard Code for Information Interchange, cuyo significado en español se traduce como Código americano Normado para el Intercambio de Información.Qué es el código ASCII? Definición: ASCII es el conjunto de caracteres, letras y símbolos utilizados en todos los sistemas de computadoras de cualquier país e idioma.

LOG.el término log, historial de log o registro, se refiere a la grabación secuencial en un archivo o en una base de datos de todos los acontecimientos (eventos o acciones) que afectan a un proceso particular (aplicación, actividad de una red informática, etc.). De esta forma constituye una evidencia del comportamiento del sistema.Por derivación, el proceso de generación del log se le suele llamar guardar, registrar o loguear (un neologismo del inglés logging) y al proceso o sistema que realiza la grabación en el log se le suele llamar logger o registrador.

FICHERO. Un archivo o fichero informático es un conjunto de bits que son almacenados en un dispositivo. Un archivo es identificado por un nombre y la descripción de la carpeta o directorio que lo contiene. A los archivos informáticos se les llama así porque son los equivalentes digitales de los archivos escritos en expedientes, tarjetas, libretas, papel o microfichas del entorno de oficina tradicional.

COOKIE.Una cookie (galleta o galleta informática) es una pequeña información enviada por un sitio web y almacenada en el navegador del usuario, de manera que el sitio web puede consultar la actividad previa del navegador.Sus principales funciones son:· Recordar accesos: conocer si ya se ha visitado la página para actuar en consecuencia, por ejemplo mostrando o no cierto contenido, recordar a un usuario, etc. Cuando un usuario introduce su nombre de usuario y contraseña, se almacena una cookie para que no tenga que estar introduciéndolas para cada página del servidor. Sin embargo, una cookie no identifica a una persona, sino a una combinación de computadora de la clase de computación-navegador-usuario.· Conocer información sobre los hábitos de navegación, e intentos de spyware (programas espía), por parte de agencias de publicidad y otros. Esto puede causar problemas de privacidad y es una de las razones por la que las cookies tienen sus detractores.

REGEDIT.Regedit es el nombre de la herramienta que permite editar el registrodel sistema operativo Windows. Este registro es la base de datosdonde se guardan las preferencias del usuario en materia de configuraciones

KEYLOGGER.Un keylogger es un software o hardware que puede interceptar y guardar las pulsaciones realizadas en el teclado de un equipo que haya sido infectado. Este malware se sitúa entre el teclado y el sistema operativo para interceptar y registrar la información sin que el usuario lo note. Además, un keylogger almacena los datos de forma local en el ordenador infectado y, en caso de que forme parte de un ataque mayor, permite que el atacante tenga acceso remoto al equipo de la víctima y registre la información en otro equipo. Aunque el término keylogger se usa, normalmente, para nombrar este tipo de herramienta maliciosas, existen también herramientas de vigilancia legítimas que usan las autoridades policiales y que funcionan de la misma forma que los keyloggers.

EVIDENCIA DIGITAL.

Una definición uniforme y universal de evidencia digital no es fácil de encontrar. Sin embargo se considera acertada la ofrecida por J. Cano, quien manifiesta que la evidencia digital es un tipo de evidencia física. Continúa definiéndola a la misma como aquella evidencia construida por campos magnéticos y pulsos electrónicos que pueden ser recolectados, almacenados y analizados con herramientas técnicas especiales. La evidencia digital es una denominación usada de manera amplia para describir cualquier registro generado o almacenado en un sistema computacional que puede ser utilizado como prueba en un proceso legal. De acuerdo con el HB: 171 2003 Guidelines for the Managment of IT Evidence, la evidencia digital es cualquier información que, sujeta a una intervención humana u otra semejante, ha sido extraída de un medio informático.

EVIDENCIAS ELECTRÓNICAS.

Las evidencias electrónicas son datos digitales que se encuentran almacenados o han sido transmitidos mediante equipos informáticos. Los ordenadores registran toda la actividad que se realiza. Estos registros o logs son fundamentales en las investigaciones informáticas, siempre que se pueda comprobar que no han sido manipulados.Los e-logs o evidencias electrónicas pueden ser recolectadas por medio de técnicas especializadas por un perito en una investigación informática, por ejemplo. Es decir, tienen la función de servir como prueba física, ya que se encuentran dentro de un soportet, de carácter intangible (no modificable).

TAREAS

CODIGO BINARIO.El código binario es el sistema de codificación usado para la representación de textos, o procesadores de instrucciones de computadora, utilizando el sistema binario (sistema numérico de dos dígitos, o bit: el «0» y el «1»). En informática y telecomunicaciones, el código binario se utiliza con variados métodos de codificación de datos, tales como cadenas de caracteres, o cadenas de bits. Estos métodos pueden ser de ancho fijo o ancho variable. Por ejemplo en el caso de un CD, las señales que reflejarán el «láser» que rebotará en el CD y será recepcionado por un sensor de distinta forma indicando así, si es un cero o un uno.En un código binario de ancho fijo, cada letra, dígito, u otros símbolos, están representados por una cadena de bits de la misma longitud, como un número binario que, por lo general, aparece en las tablas en notación octal, decimal o hexadecimal.Según Anton Glaser, en su History of Binary and other Nondecimal Numeration, comenta que los primeros códigos binarios se utilizaron en el año 1932: C.E. Wynn-Williams («Scale of Two»), posteriormente en 1938: Atanasoff-Berry Computer, y en 1939: Stibitz («excess three») el código en Complex Computer.Es frecuente también ver la palabra bit referida bien a la ausencia de señal, expresada con el dígito «0», o bien referida a la existencia de la misma, expresada con el dígito «1». El byte es un grupo de 8 bits, es decir en él tenemos 256 posibles estados binarios.

CARACTERÍSTICAS DEL CÓDIGO BINARIO.

· PONDERACIÓN.

La mayoría de los sistemas de numeración actuales son ponderados, es decir, cada posición de una secuencia de dígitos tiene asociado un peso. El sistema binario es, de hecho, un sistema de numeración posicional ponderado. Sin embargo, algunos códigos binarios, como el código Gray no son ponderados es decir, no tienen un peso asociado a cada posición. Otros, como el mismo código binario natural o el BCD natural sí lo son.· DISTANCIA.La distancia es una característica sólo aplicable a las combinaciones binarias. La distancia entre dos combinaciones es el número de bits que cambian de una a otra. Por ejemplo: si se tienen las combinaciones de cuatro bits 0010 y 0111 correspondientes al 2 y al 7 en binario natural, se dirá que la distancia entre ellas es igual a dos ya que de una a otra cambian dos bits.Además, con el concepto de distancia se puede definir la distancia mínima de un código. Esta no es más que la distancia menor que haya entre dos de las combinaciones de ese código.La distancia es una característica que, además, sólo se aplica a las combinaciones binarias. En resumen, la distancia entre dos combinaciones es el número de bits que cambian de una a otra.

· AUTO COMPLEMENTARIEDAD.

Se dice que un código binario es auto complementario cuando el complemento a 9 del equivalente decimal de cualquier combinación del código puede hallarse invirtiendo los valores de cada uno de los bits (operación lógica unaria de negación) y el resultado sigue siendo una combinación válida en ese código. Esta característica se observa en algunos códigos BCD, como el código Aiken o el código BCD exceso 3. Los códigos auto complementarios facilitan las operaciones aritméticas.En un código binario de ancho fijo, cada letra, dígito, u otros símbolos, están representados por una cadena de bits de la misma longitud, como un número binario que, por lo general, aparece en las tablas en notación octal, decimal o hexadecimal.

KEYLOGGER.Un keylogger (derivado del inglés: key (‘tecla’) y logger (‘registrador’); ‘registrador de teclas’) es un tipo de software o un dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de internet.Suele usarse como malware del tipo daemon, permitiendo que otros usuarios tengan acceso a contraseñas importantes, como los números de una tarjeta de crédito, u otro tipo de información privada que se quiera obtener.

APLICACIONES DE TIPO KEYLOGGER.

1.SPYZIE.

Una de las mejores aplicaciones de keylogger invisible que puede usar es Spyzie. Aunque la herramienta funciona tanto en dispositivos iOS como Android, su función de registrador de teclas solo funciona en dispositivos Android. Es un keylogger oculto para Android ya que nadie detectará su presencia.

2.HIGHSTER MOBILE KEYLOGGER.

Es una de las aplicaciones para el rastreo de móviles más antiguas y confiables para Android que puedes usar. Al igual que Spyzie, también se ejecuta en un modo completamente sigiloso y no permitirá que el usuario objetivo tenga conocimiento de su keylogger invisible y gratuito para Android.

3.MSPY.

Otro keylogger de buena reputación y seguro se puede encontrar en la aplicación de rastreo mSpy. Si bien no es un keylogger invisible y gratuito para Android, viene con muchas funciones, por lo que vale lo que cuesta.

4.EASY SPY.

Rastree cualquier dispositivo iOS o Android de forma remota con este keylogger oculto para Android. A diferencia de otros keyloggers invisibles y gratuitos para Android, tiene que pagar una pequeña cantidad para usar esta herramienta.5.FLEXISPY.FlexiSpy es una de las aplicaciones más seguras y confiables que puede usar para espiar cualquier dispositivo Android o iOS. Además de su keylogger, puede usarlo para escuchar las llamadas del dispositivo o su entorno.

LOG (INFORMÁTICA).

En informática, se usa el término log, historial de log o registro, se refiere a la grabación secuencial en un archivo o en una base de datos de todos los acontecimientos (eventos o acciones) que afectan a un proceso particular (aplicación, actividad de una red informática, etc.). De esta forma constituye una evidencia del comportamiento del sistema.Por derivación, el proceso de generación del log se le suele llamar guardar, registrar o loguear (un neologismo del inglés logging) y al proceso o sistema que realiza la grabación en el log se le suele llamar logger o registrador.

· FICHERO.

Un archivo o fichero informático es un conjunto de bits que son almacenados en un dispositivo. Un archivo es identificado por un nombre y la descripción de la carpeta o directorio que lo contiene. A los archivos informáticos se les llama así porque son los equivalentes digitales de los archivos escritos en expedientes, tarjetas, libretas, papel o microfichas del entorno de oficina tradicional.

REGEDIT.

Regedit es el nombre de la herramienta que permite editar el registro del sistema operativo Windows. Este registro es la base de datos donde se guardan las preferencias del usuario en materia de configuraciones.

FAT 32.Fue la respuesta para superar el límite de tamaño de FAT16 al mismo tiempo que se mantenía la compatibilidad con MS-DOS en modo real. Microsoft decidió implementar una nueva generación de FAT utilizando direcciones de cluster de 32 bits (aunque sólo 28 de esos bits se utilizaban realmente).En teoría, esto debería permitir aproximadamente 100.100.538.948.585.453 clusters, arrojando tamaños de almacenamiento cercanos a los 8 TB. Sin embargo, debido a limitaciones en la utilidad Scan Disk de Microsoft, no se permite que FAT32 crezca más allá de 4.177.920 clusters por partición (es decir, unos 124 GB). Posteriormente, Windows 2000 y XP situaron el límite de FAT64 en los 64 GB. Microsoft afirma que es una decisión de diseño, sin embargo, es capaz de leer particiones mayores creadas por otros medios.

NTFS.Es un sistema de archivos de Windows NT incluido en las versiones de Windows NT 3.1, Windows NT 3.5, Windows NT 3.51, Windows NT 4.0, Windows 2000, Windows XP, Windows Server 2003, Windows Server 2008, Windows Vista, Windows 7, Windows 8 y Windows 10. Está basado en el sistema de archivos HPFS de IBM/Microsoft usado en el sistema operativo OS/2, y también tiene ciertas influencias del formato de archivos HFS diseñado por Apple.NTFS permite definir el tamaño del clúster a partir de 512 bytes (tamaño mínimo de un sector) de forma independiente al tamaño de la partición.

LIFI.Es el término usado para etiquetar a los sistemas de comunicación inalámbrica rápida y de bajo costo, la tecnología de transmisión de datos bidireccional más rápida que el óptico wifi. El término fue usado por primera vez en este contexto por el ingeniero Harald Haas durante la Conferencia TED celebrada el año 2011 sobre la comunicación con luz visible y el subconjunto de las comunicaciones ópticas inalámbricas (OWC) y un complemento a las comunicaciones de radiofrecuencias RF (wifi o redes móviles) o el sustituto a la radiodifusión de datos.

TOPOLOGIAS DE RED.

Es el arreglo físico o lógico en el cual los dispositivos o nodos de una red (e.g. computadoras, impresoras, servidores, hubs, switches, enrutadores, etc.) se interconectan entre sí sobre un medio de comunicación. Está compuesta por dos partes, la topología física, que es la disposición real de los cables (los medios) y la topología lógica, que define la forma en que los hosts acceden a los medios. Las topologías físicas que se utilizan comúnmente son de bus, de anillo, en estrella, en estrella extendida, jerárquica y en malla.

RESUMEN CAPITULO 4 EL ADMINISTRADOR DE LA INFRAESTRUCTURA DE LA SEGURIDAD INFORMÁTICA (JEIMY CANO)

ALUMNA: DIANA KAROLINA GONZALEZ VEGA 6° «B»

EL ADMINISTRADOR DE LA INFRAESTRUCTURA DE LA SEGURIDAD INFORMÁTICA

Las personas especializadas en configuración y el afinamiento de los diferentes elementos de la infraestructura de informática deben estar realmente preparadas y contar con habilidad técnica , alto sentido de la confidencialidad , integridad y disponibilidad de activos , ya que se enfrentan al reto de evitar que se pierda información de los administradores y deben ser los primeros en reaccionar y aportar su visión integral de la infraestructura para de esta manera orientar y avanzar en la detención de la persona ,que fue el atacante .EL ADMINISTRADOR DE SISTEMAS:Es la persona encargada de que no exista una inconformidad con algún elemento del sistema se hace responsable de mantener la operación en continuidad mantenerlo seguro y que este la disponibilidad de la infraestructura informática de la organización.En las organizaciones donde la capacidad máxima es de mil empleados los administradores de sistema solo se encargan de que la configuración, el afinamiento de los componentes de computación y comunicaciones estén disponibles para su uso, en la seguridad y continuidad se encargan otras áreas especializadasEl programador de sistemas era aquel desarrollaba y programaba trabajo especializados que permitían que las aplicaciones que así se ejecutaban funcionaran, cumple con las necesidades de una empresa. pero con el tiempo esto se ha ido modificando las empresas son más exigentes y cambiaron de una realidad estática y estructurada a una dinámica y no estructurada.Tenemos que tener en cuenta que los conceptos verdaderos de seguridad y control , más bien están encaminados a orientar el sistema hacia lo más conveniente, busca conciliar la funcionalidad de servicios de regulaciones propias de las operaciones .definir actualmente el cargo de administrador requiere una reflexión de cuatro dimensiones que son tecnología , procedimental , humana y de negocio , la tecnología es un factor clave para que opere y funcione la infraestructura informática de la empresa la dimensión procedimental se encarga del manejo de cambios y actualizaciones de hardware y software y se conserva como en el pasado solo que con la diferencia que ahora se exige que opere de manera confiable sin fallas , mientras que lo relacionado con la parte humana se encargaría de hacer disponible sus servicios y hacer todo fácil para los cliente también deben ser capaces de presentar propuestas claras y sencillas y en cuanto al negocio permite una visión más sencilla del proceso de administración del sistema .Cuando los mainframes fueron remplazados por nuevas infraestructuras de cliente /servidor se produjo un gran cambio y nacieron nuevas inseguridades ya que la llegada de una computación más abierta hizo que iniciara la carrera para desarrollar mecanismos de seguridad de la información.Firewall era una tecnología de los ochenta y su finalidad era la de identificar que paquetes podían ingresar o no, del perímetro de la red de una organización este portal de control se convirtió en la fortaleza de la organización para evitar que personas no autorizadas ingresaran, pero después se volvió evidente que surgía otro problema ya que algunos empleados desmotivados podían atentar contra su misma organizaciónCon el tiempo los sistemas de detección de intrusos se fueron modificando contra nuevos posibles escenarios de ataque más adelante la infraestructura de seguridad tuvo que ser combinada empezando con firewall y luego un IDS para aumentar la capacidad de detención y alerta de intrusos.El proxy es un intermediario que recibe valida registra y autoriza la entrada o salida de un tráfico de red, protege una dirección en Internet contra los usuarios internos de la red.En la actualidad el director de tecnología es responsable de que la infraestructura funcione de acuerdo con lo requerido todo esto ocurre por la tendencia que se ha presenciado con los ataques e incidentes que llevan a fallas importantes de sistemas y a caídas del servidor central y sobre todo a un acceso no autorizado esta realidad, motivada por los continuos ataques desarrolla y propulsa una dinámica nueva de seguridad.La seguridad no puede estar exclusivamente asociada a los temas de las redes sino también debe estarlo en la seguridad de las aplicaciones en el mundo web la inseguridad es una variable que no se percibe directamente de la interacción, sino que abarca toda la estructura de una aplicación atacando de maneras más inesperadas.El administrador de un sistema aparte de conocer la configuración del objeto que maneja y coordina, también debe extender las relaciones y la dinámica que el objeto expone a la dinámica del negocio la seguridad es resultado de actividades previamente planeadas y diseñadas con el fin de mantener limitados los bordes en la infraestructura gestionadaLos registros de conexión entre procesos son una parte fundamental del control de las aplicaciones, ya que tener registro del estado, las fallas y actividades de los procesos ayuda a establecer un paradigma de seguimiento y lo podemos nombrar como monitor de procesos, nos ayuda a mantener un registro en línea delas actividades y el estado y nos pueden advertir al usuario u operador sobre las acciones que debe ajustar para hacerlo más pertinente.La gestión de logs implica conocer registros de auditoria que es una herramienta gerencial que permite a las organizaciones valorar a sus activos y los recursos que estos utilizan así como mantener la memoria del comportamiento de los dispositivos y aplicaciones , tomando en cuenta los principios fundamentales de seguridad informática que son, confidencialidad ,integridad y disponibilidad

Esta promesa exige de los administradores del sistema entender tanto las expectativas de los dueños de negocios como las del área de seguridad. Poner en la balanza ambas necesidades exige del nuevo administrador del sistema una mente integradora y no especializada, entendiendo esto último como un llamado a los profesionales para comprender y analizar no solamente las máquinas y sus variables, sino el negocio y sus posibilidades, es lo que podríamos llamar un arquitecto de seguridad de información que con pensamientos sistemáticos comprende la dinámica de los negocios y allí descubre la inseguridad reinante en cada una de las relaciones que advierte en la infraestructura, y toma las decisiones del caso para comprenderla y enfrentarla.Con este análisis presente, definir el cargo de administrador del sistema actualmente requiere una reflexión de mínimo cuatro dimensiones: tecnología, procedimental, humana y de negocio que permitan establecer las responsabilidades y los alcances de esta figura organizacional, ahora en un ambiente cambiante lleno de actualizaciones y creativas propuestas de negocios generalmente basados en interacciones remotas y con servicios sobre las redes. La dimensión tecnológica del administrador es la misma que viene heredado del pasado su especialidad técnica es la base de su información, y su experiencia lo convierte en un factor clave de éxito para la operación y la funcionalidad de la infraestructura informática de la empresa. La dimensión procedimental, atada al manejo de cambios y actualizaciones tanto de hardware como de software, se considera como en el pasado, solo que ahora debe considerar elementos de seguridad y control sugeridos tanto por los proveedores como por los especialistas de seguridad. Es decir, se incorpora un nuevo criterio para la administración: no solo que funcione y opere bien, sino de manera confiable.Lo relacionado con la parte humana es congruente con su disposición de servicio y hacer las cosas más fáciles para sus clientes. Si bien su preparación técnica es clave para su trabajo, debe contar con la capacidad para presentar sus propuestas de manera clara y sencilla, evitando la jerga propia de los técnicos. Este profesional debe contar con los altos niveles der ética pues en sus manos están las variables más críticas para la funcionalidad de la organización; sus sentido de presencia y compromiso debe ser altamente estimado y valorado.Finalmente y no menos importante es la variable de negocios la cual busca que este profesional entienda sus acciones encajan en las propuestas de negocios y como su labor perfecciona la misma en la operación formal de la empresa. Esto permite una visión más integradora del proceso de administración del sistema más ala de los ajustes tecnológicos, para convertirla en una administración de tecnologías de información integrada con los dueños del negocio. Es importante aclarar que esta es una reflexión que debe hacerse en doble vía, es decir, los dueños de los procesos de negocios deben interiorizar y comprender también los esfuerzos que los administradores del sistema hacen en su dominio de responsabilidad.

REPORTE EL FIN DE LA MEMORIA

REPORTE DEL DOCUMENTAL: EL FIN DE LA MEMORIA.

COLEGIO LIBRE DE ESTUDIOS UNIVERSITARIOS

REPORTE DE DOCUMENTAL: EL FIN DE LA MEMORIA

COMPUTACION III REDES DE COMPUTADORAS

DOCENTE: L.I EDGAR ELOY RAMIÍEZ LÓPEZ

NOMBRE DEL ALUMNO: GONZALEZ VEGA DIANA KAROLINA

- ¿Qué es la memoria?

es una cuestion capital para nuestras sociedades y para cada uno de nosotros.

- ¿Cuál es la vida media de una inscripción en diferentes materiales?

INSCRIPCION EN PIEDRA: 10,000 AÑOS

PERGAMINO: 1,000 AÑOS.

PELICULA: 100 AÑOS.

VINILO: 50 AÑOS.

- Has una descripción del contenido y elementos vistos en el video.

- ¿cómo funciona el CD y cuál es su tiempo de vida?

el cd funciona como un medio de almacenamiento de formatos digitales que son grabadas en una placa metalica a traves de un laser.

un cd funciona de la siguiente manera:aproximadamente el 15% de los c´ds tenian una vida media de entre 1 y 5 años y que en el 85 % restante podria llegar a superar los 20 años.

- ¿Cómo se grava la información en los CD?

una de las capas por las que está compuesto el disco compacto, la capa reflectante, contiene pequeños baches que apenas diferenciamos, pero que son los causantes de que la información se codifique y se grabe en el cd.

los cd en blanco, además de la capa reflectora poseen una capa extra (ubicada entre el policarbonato y la capa metálica) con un tinte que se calienta por un láser de alta potencia (grabadoras o imprentas de cd). esta capa absorbe ese tinte en forma de información. quizás pueda parecer algo abstracto pero lo cierto es que es un proceso sencillo.

- ¿Qué es una memoria flash?

es un dispositivo en forma de tarjeta, que se encuentra orientado a realizar el funcionamiento de grandes cantidades de datos en un espacio reducido, permitiendo la lectura y escritura de multiples posiciones de memoria en la misma operación.

- ¿Qué es una USB?

es un pequeño dispositivo de almacenamiento que utiliza memoria flesh para guardar informacion.

- ¿Cuántos números de reescritura tiene una USB?

la memoria puede retener los datos durante 20 años y reescribirse un millos de veces.

las memorias usb se pueden encontrar en el mercado con capacidades de: 1,2,4,8,16,32,64,128,y 256 giga bytes.

- ¿Cuál es el medio más seguro y qué características tiene?

el medio mas seguro es guardarlo en la nube ya que tiene las caracteristicas de: tener los archivos en cualquier dispositivo, tener limites mucho mas amplios, no hay peligro de virus, depende de una cuenta de correo, se olvida del peso.

en cambio en una memoria: no necesita internet, mejor movilidad, mas dificil de hackear, mayor seguridad con la informacion, duracion y resistencia.

pero sin lugar a dudas que te protege de una contraescritura.

- ¿Cómo se puede grabar información en el cuarzo? Y ¿Cuánta información se puede almacenar actualmente en el cuarzo?

los datos se graban gracias a un laser de fento-segundos que emite pulsos a razon de una mil millonesima de segundo.

en un cuarzo se puede almacenar la cantidad de: 360 tera bytes

en un cuarzo de 5 dimensiones a nivel nanoscopico, por millones de años.

- ¿Qué es una cinta magnética y cuanta información se puede almacenar en ellas?

la cinta magnetica es un tipo de medio o soporte de almacenamiento de datos que se graba en pistas sobre una banda plástica con un material magnetizado, generalmente óxido de hierro o algún cromato.

las cintas magneticas pueden alcanzar la capacidad de 50 terabites por cartucho.

- ¿Cuántos correos se envían en 24 horas?

en 24 horas se envian mas de 145 mil millones de correos electronicos.

- ¿Qué cantidad de información se generan por día actualmente?

las busquedas en internet alcanzan los 4 mil millones y medio cada dia generamos entre 2 y 5 trillones de octetos de datos cifras dificiles de imaginar.

- Escribir las equivalencias que se mencionan del minuto 23:24 a 24:25

1 byte esta compuesto por la alternancia de: 8 bites ceos y unos.

1 letra (x) equivale: 1 un byte.

1 pagina: 3 kilo bytes.

300 paginas: 1 mega byte.

1 biblioteca: 1 giga byte.

5 bibliotecas: 1 dvd.

6 millones de libros: 1 tera byte o una torre de 200 dvd´s.

1 torre de 200 mts de altura de dvd´s: 1 peta byte.

1 torre de dvd´s de 1 kilometro de altura: 5 exa bytes equivalente a toda la informacion producida por la humanidad hasta el año de 2003.

1 torre de dvd´s que uniera la tierra con la luna. 1,8 zetta byte equivalente a toda la informacion producida durante el año 2011.

1 torre de dvd´s que uniera marte y el sol: representa un yotta byte o el volumen de datos digitales que se generaran de aquí a 5 años.

- ¿Cuál es su opinión de usar la estructura del ADN para almacenar información en un futuro?

Los investigadores, del Instituto Europeo de Bioinformática (IEB), con sede en Inglaterra, demostraron que es posible guardar textos, imágenes y sonidos en «la molécula de la vida».

Para probarlo, codificaron un artículo científico, una foto, sonetos de Shakespeare y extractos del discurso de Martin Luther King «Tengo un sueño» al lenguaje ADN.

La información después fue leída con un 100% de precisión.

En una publicación de la revista Nature, los autores del estudio afirmaron que es posible almacenar grandes volúmenes de datos en el ADN por miles y miles de años.

- Describe las características del proyecto: la máquina del tiempo de Venecia

es un programa que tiene como mision proporcionar nuevas herramientas para navegar por mil años de historia veneciana y europea apartir de un ambicioso programa de digitalizacion de los archivos de venecia. se trata de transformar basicamente las decenas de kilometros de documentos que nos rodean en un sistema de informacion abierto que puede ser aprovechado por las nuevas interfaces de navegacion.

- ¿Qué es el proyecto del IBM Watson y cómo funciona?

EL PROYECTO WATSON ES UNA SUPERCOMPUTADORA QUE RECIBE NOMBRE DEL FUNDADOR DE IBM, THOMAS J. WATSON, Y QUE TRABAJA EN LA ARQUITECTURA DE DEEPQA. UNA MEZCLA DE DIFERENTES TECNOLOGÍAS Y CONOCIMIENTOS COMO EL MACHINE LEARNING, EL PROCESAMIENTO DEL LENGUAJE NATURAL, LA INTELIGENCIA ARTIFICIAL, LA INTERACCIÓN HUMANA, EL RAZONAMIENTO, ENTRE OTROS.

- A través del siguiente pensamiento ¿Qué puedes comentar en el contexto de tu área de estudio? “Durante mucho tiempo hemos sentido miedo al olvido, el miedo a olvidar es el miedo a la muerte, es la idea de que vamos a desaparecer y de que la memoria por lo tanto es la manera de detener el tiempo y en cierto modo de detener la muerte. Pero ahora el problema de conservar las ideas, de conservar la memoria que tenemos de alguien, o de un país o de una historia, provoca un temor inútil porque el mundo digital permite guardarlo todo; pero al guardarlo todo ahora se crean nuevas interrogantes en la historia de la humanidad”

la humanidad esta buscanddo nuevos medios para la retencion de informacion que puede ser utilizada tanto en el ambito forense como en otras materias y en nuestra vida cotidiana.

- ¿Qué conceptos del video no entendiste o no fueron claros?

todos los conceptos vistos fueron claros.

- ¿Qué aprendiste del contenido del video?

el volumen de datos digitales generados por la sociedad moderna es cada vez mayor y los formatos de almacenamiento de hoy en día son efímeros. por eso, los científicos investigan en la creación de soportes permanentes y en herramientas que nos permitan navegar por ese océano de información.

- Conclusiones

personales (no más de 300 palabras)

- La memoria es útil para la revolución de nuestra forma de guardar nuestra información. No tenemos la necesidad de guardarla en cajas en enomes como los HDD, algún ni no muy lejano no necesitaremos algún objeto físico , tal vez un dia solo sea necesario con nuestro cuerpo por medio de chips o algo de esta naturaleza.

DELITOS INFORMATICOS EN MEXICO Y SUS FORMAS DE PREVENCION

DELITOS INFORMATICOS EN MEXICO Y SUS FORMAS DE PREVENCION.

EL CRECIMIENTO Y EL MAL USO DE LAS TECNOLOGÍAS DE LA INFORMACIÓN Y COMUNICACIÓN

Las tecnologías de la información y comunicación (TIC), engloban a todas las herramientas que procesan y guardan información como la televisión, la radio, el dispositivo móvil, la computadora e internet. Todos y cada uno de estos aparatos son utilizados por las empresas, en los hogares e instituciones para realizar sus actividades. Internet y las redes sociales conforman un nuevo contexto social caracterizado, entre otras cosas, porque el alcance temporal y espacial de las comunicaciones a través de ellos crea proximidades virtuales imposibles que han cambiado el modo en que nos relacionamos en sociedad (Pifarré, 2013, p. 40). En la actualidad las TIC han avanzado y dado un cambio impresionante, debido a que se han creado diversas formas de comunicarse como la mensajería instantánea, nuevas redes sociales, video llamadas y dispositivos portátiles como tablets, iPods y teléfonos inteligentes, con los cuales resulta más fácil usar dichos programas o aplicaciones. El internet es una herramienta que se ha vuelto indispensable, convirtiendo a las personas dependientes de los medios electrónicos porque los utilizan para realizar cualquier actividad como comprar en línea, pagar al banco, hacer trámites, comunicarse, para poner publicidad y como fuente de empleo.

DELITOS

Informáticos Definición Según Moscoso (2014) “una conducta dirigida contra los datos es un delito informático, mientras que una dirigida contra el soporte físico no pasa de ser un delito de daños” (p. 13). En otras palabras, la tipificación que existe de los delitos informáticos en algunos países es diferente ya que sancionan a los delitos cometidos contra el software y en otros aún no se tipifican dichos delitos. Pero un equipo informático está compuesto de software y hardware, y un ataque informático puede afectar a ambos. Esto quiere decir que la especialidad de los delitos informáticos se basa en realizar ataques informáticos en contra del software o hardware de un medio electrónico, para obtener información, alterar o causar daños en el funcionamiento del sistema y otras conductas ilícitas.

CARACTERÍSTICAS DE LOS DELITOS INFORMÁTICOS

También Téllez (2009) da a conocer las principales características de los delitos informáticos, las cuales son:

1. Son conductas criminales de cuello blanco, en tanto que sólo determinado número de personas con ciertos conocimientos pueden cometerlas.

2. Son acciones ocupacionales en cuanto que muchas veces se realizan cuando el sujeto está trabajando.

3. Son acciones de oportunidad porque se aprovecha una ocasión creada o altamente intensificada en el campo de las funciones y organizaciones del sistema tecnológico y económico.

4. Provocan serias pérdidas económicas, ya que casi siempre producen “beneficios” de más de cinco cifras a aquellos que los realizan.

5. Ofrecen facilidades de tiempo y espacio, ya que pueden cometerse en milésimas de segundo y sin una necesaria presencia física.

6. Son muchos los casos y pocas las denuncias, debido a la falta de regulación jurídica a nivel internacional.

7. Son muy sofisticados y relativamente frecuentes en el ámbito militar. 8. Presentan grandes dificultades para su comprobación, por su carácter técnico.

9. En su mayoría son dolosos o intencionales, aunque también hay muchos de carácter culposo o imprudenciales.

10. Ofrecen a los menores de edad facilidades para su comisión.

11. Tienden a proliferar cada vez más, por lo que requieren una urgente regulación jurídica en el ámbito internacional.

CLASIFICACIÓN DE LOS DELITOS INFORMÁTICOS

Estados Unidos, Canadá, y en la mayoría de los países europeos, “existen tres tipos de comportamiento ilícito relacionado con los delitos informáticos: acceso no autorizado, actos dañinos o circulación de material dañino e intercepción no autorizada”. (Manjarrés & Jiménez, 2012, p. 73). Estos tres tipos fueron tipificados y penalizados por los sistemas legales de aquellas naciones, debido al incremento de las conductas indebidas cometidas por medios electrónicos. En diferentes países e instituciones crearon clasificaciones de acuerdo a los tipos de delitos o ataques informáticos que existen. Los delitos informáticos se clasifican en dos grupos: Como instrumento o medio. Son aquellas conductas que se valen de las computadoras como método, medio o símbolo en la comisión del ilícito. Como fin u objetivo. Son las conductas dirigidas en contra de la computadora, accesorios o programas comprendidos como entidad física. Significa entonces que los delitos informáticos como instrumento o medio son las conductas ilícitas que se cometen mediante las computadoras, por ejemplo: clonación de tarjetas de crédito, fraude electrónico, hackear el correo electrónico, crackear sistemas del gobierno o empresas, intervenir líneas telefónicas, etc., y como fin u objetivo la conducta ilícita está dirigida en contra del hardware o software de un medio electrónico, por ejemplo: instalar o enviar virus, gusanos, que son los que afectan al disco duro, y el uso no autorizado de programas como el spyware y malware que envían información privada al usuario creador y causan la pérdida de datos.

TIPOS DE DELITOS INFORMÁTICOS

Hackeo. El hackeo es la conducta o acción de intervenir o realizar alteraciones en sistemas informáticos realizados por un hacker.

Crackeo. Es la acción de romper sistemas de seguridad, para causar daños en el sistema mediante diversos.

TIPOS DE HACKERS.

Como lo hace notar Flores, C. (2013) existe una clasificación de los diferentes tipos de hackers, caracterizados por cumplir o no su ética y sus normas.

Black hat hackers. Hackers de sombrero negro, son los que se dedican a romper la seguridad de un medio electrónico o crean algún virus para que los servidores sufran daños y posteriormente la pérdida de información.

White hat hackers. Hackers de sombrero blanco, son los hackers que respetan y cumplen su ética. Regularmente son los que trabajan para empresas dedicándose exclusivamente a encontrar vulnerabilidades en el sistema de seguridad de los ordenadores y a proteger la información de los Black Hat Hackers.

Gray hat hackers. También llamados hackers de sombrero gris, son los que tienen ética ambigua, es decir, que pueden usar sus conocimientos para proteger o incrementar la seguridad o romper la seguridad de los sistemas informáticos. Script kiddies. Se refiere a los hackers que no tienen el suficiente conocimiento sobre las computadoras y utilizan programas de otros para irrumpir algún sistema, red de computadora, página web, etc., pero realmente no tienen idea de cómo esos programas afectan a un sistema. Su objetivo es intentar impresionar a sus amigos o ganar reputación.

Phreaker. Es aquella persona que cuenta con amplios conocimientos en telefonía. Se dedica a intervenir dispositivos móviles para obtener un beneficio sin el consentimiento del titular

TIPOS DE CIBERACOSO.

Existen diferentes tipos de ciberacoso (Bartrina, 2014, p. 390), entre los cuales se encuentran:

• Provocación incendiaria o flaming. Intercambio de insultos breves y acalorados en línea mediante el envío de mensajes electrónicos utilizando un lenguaje vulgar y enojado.

• Hostigamiento o harassment. Envío de imágenes o de vídeos denigrantes, seguimiento mediante software espía, remisión de virus informáticos y humillación utilizando videojuegos. Este tipo de hostigamiento es más unilateral, puesto que va dirigido a una persona.

• Denigración o denigration. Distribución de información sobre otra persona en un tono despectivo y falso mediante un anuncio en una web, envío de correos electrónicos, de mensajería instantánea o de fotografías de una persona alteradas digitalmente. Se pueden incluir también los cuadernos de opinión en línea.

• Suplantación de la personalidad o impersonation. Entrada en una cuenta de correo electrónico o en una red social de otra persona para enviar o publicar material comprometedor sobre ella, manipulando y usurpando su identidad.

• Difamación y juego sucio, outing and trickery (salida y engaño). Violación de la intimidad, engañando para que la persona comparta y transmita secretos o información confidencial sobre otra a fin de promover rumores difamatorios.

• Exclusión social o exclussion y ostracismo. Supone la privación a la víctima del acceso a chats o a redes sociales. Las personas que han sido marginadas de esta manera pueden sumarse más fácilmente a otros grupos de la red con ánimo de venganza.

• Acoso cibernético o cyberstalking. Conducta repetida de hostigamiento y/o acoso con envío de mensajes ofensivos, groseros e insultantes y ciberpersecución. Se incluyen las amenazas de daño o intimidación que provocan que la persona tema por su seguridad.

FACTORES DE RIESGO.

Un factor de riesgo, sea por motivos personales o por circunstancias del entorno, “incrementa la probabilidad de iniciarse en una conducta potencialmente problemática o de mantenerla” (Bartrina, 2014, p. 388). Los factores de riesgo en este tipo de conducta son graves, ya que los niños y jóvenes son capaces de usar y acceder a los medios electrónicos libremente sin la supervisión de los padres y por el anonimato con que se realizan estas conductas. Existen factores que llevan a que un niño cometa la conducta del ciberacoso, entre los cuales se encuentra la necesidad de dominar a otro, la impulsividad y la baja tolerancia a la frustración, las dificultades para asumir y cumplir una norma, una actitud de mayor predisposición hacia la violencia y al uso de medios violentos, poca empatía hacia las víctimas, relaciones agresivas con los adultos y también presentan bajo nivel académico, ansiedad e incluso llegan a consumir alcohol o drogas. Los agresores actúan intencionalmente, con la finalidad de conseguir un objetivo, o bien como una manera defensiva ante el hecho de sentirse provocados. Lo mencionado anteriormente se refiere a que las prácticas de intimidación a través de los servicios de internet, para ser consideradas como ciberbullying, deben ser realizadas con la intención de dañar repetitivamente y llevarse a cabo en una circunstancia donde sea evidente el desbalance del poder entre los niños o jóvenes. Algunos factores de riesgo que tienen los niños o jóvenes para ser víctimas del ciberacoso destacan la baja autoestima, la depresión, la soledad, el nivel económico y el género (destacando mayormente los hombres).

CIBERGROOMING.

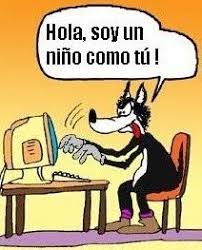

Wachs, D. Wolf & Pan (2012) explican que el Ciberbullying y cibergrooming son dos fenómenos diferentes pero comparten algunas similitudes. Una de ellas es que utilizan medios electrónicos para llevar a cabo los ataques de manera repetitiva e intencional. En algunos casos, la persona víctima del ciberbullying puede ser revictimizada por un cibergroomer. El cibergrooming es una conducta que se puede definir como una manera de engañar o atraer a menores por medio de Internet, en especial utilizan los chats o mensajería instantánea para ganarse la confianza del niño y poder acercarse a él fingiendo empatía, cariño, un vínculo emocional, etc., con fines de satisfacción sexual y para obtener imágenes eróticas o de actos sexuales.

COMO FUNCIONA UN HDD

FECHA REPORTE: 04/07/2019

NOMBRE DEL ALUMNO: Gonzalez Vega Diana Karolina.

- ¿Cuál es el tema tratado en el video? Como funciona un Disco Duro

- ¿Qué puedes comentar en el contexto de tu área de estudio? Conocer la importancia de la utilización de un HDD.

- Has una descripción del contenido y elementos vistos en el video. En el video pudimos encontrar una descripción clara de como funciona un disco duro al ver una por una cada una de sus partes.

- ¿Qué es un HDD? Es un aparato pequeño que comprime información en espacio infimo.

- ¿Qué es un ordenador? Es una máquina digital que lee y realiza operaciones para convertirlos en datos convenientes y útiles que posteriormente se envían a las unidades de salida

- ¿Cómo funciona un Disco Duro? Dentro de un disco duro hay varios platos (entre 2 y 4), que son discos (de aluminio o cristal) concéntricos y que giran todos a la vez. El cabezal (dispositivo de lectura y escritura) es un conjunto de brazos alineados verticalmente que se mueven hacia dentro o fuera según convenga, todos a la vez. En la punta de dichos brazos están las cabezas de lectura/escritura, que gracias al movimiento del cabezal pueden leer tanto zonas interiores como exteriores del disco.

- ¿Cuáles son las 5 partes principales del disco duro?

CIRCUITO IMPRESO

MOTOR ELECTRICO

BRAZOS ANTENADORES

PLATOS

CABEZALES

8.¿Cuáles son las funciones de estas 5 partes?

CIRCUITO IMPRESO: Recibe las ordenes del ordenador y controla el disco.

MOTOR ELECTRICO: Que hace funcionar el plato del disco duro a 7200 resoluciones por minuto

BRAZOS ANTENADORES: Que sostienen los cabezales de escritura y lectura.

PLATOS: Es donde están grabados los datos

CABEZALES: Los cabezales funcionan variando la posición dentro del disco duro para poder acceder a la información que necesitamos. El aumento de la densidad magnética y los sistemas de recuperación de la señal, hace que en la actualidad, estos componentes del disco duro necesiten de un ajuste y programación de funcionamiento.

9.¿Dónde se almacenan los datos? En el interior de unas pequeñas pistas concéntricas en el plato.

10.¿Cuántas pistas puede tener un disco? 200 mil pistas en el plato

11.¿Cómo memoriza la película magnética la información? Los cabezales magnetizan las secciones microscópicas de las película y almacenas los datos empleando un código binario de 1 o 0

12¿Cuántos bits puede medir una fotografía en alta calidad? 29 millones de bits

13.¿cada cm2 en la superficie de un platillo cuantos bits tiene? 31 millones de bits

14¿Qué conceptos del video no entendiste o no fueron claros?

Magnetismo

Circuito impreso

Motor eléctrico

Brazos antenadores

Platos

Cabezales

15¿Qué aprendiste del contenido del video? Las partes que componen un disco duro , el funcionamiento de cada parte y cuanta información cabe en un disco duro.

16.-Conclusiones personales (no más de 300 palabras)

El Disco Duro es uno de los componentes más importantes de nuestra computadora, no sólo porque en él se instala el sistema operativo y todas las aplicaciones que utilizamos a menudo, sino porque además allí almacenamos todos nuestros archivos.

DECÁLOGO DEL PERITO

La Tarea Pericial exige del que la ejerce una absoluta honestidad en el actuar y una preparación científica responsable, para poder proceder técnicamente, con toda diligencia y prudencia.

El DR. RAFAEL MORENO GONZALEZ, ilustre forjador de los Servicios Periciales en México, formuló un “Decálogo del Perito”, que resume las normas, principios y tareas más relevantes del desempeño profesional:

DECÁLOGO DEL PERITO

I. SER CONSCIENTE DE LAS LIMITACIONES DE SU CAPACIDAD CIENTÍFICA.

Ser consciente de lo que se sabe y de lo que se ignora es de suma importancia en materia pericial. Equivale a tener una brújula que indique, ante un problema de esta especialidad, el camino a tomar, a saber: en caso de contar con la experiencia y los conocimientos necesarios que permitan su solución, proceder inmediatamente a ello; en caso contrario, procurarse de inmediato toda la información y la experiencia necesarias, absteniéndose entre tanto de dictaminar. Para tomar atinadamente estas decisiones, el perito deberá contar con un poder desarrollado de autocrítica.

II. SER METÓDICO, CLARO Y PRECISO EN SUS DICTÁMENES.

Al redactar su dictamen, el perito debe tener siempre presente que va dirigido a una persona no especializada en criminalística. En virtud, debe esmerarse en ser claro, preciso, conciso y sencillo. En fin, tendrá como norma el siguiente concepto de don Gregorio Marañón: “En el lenguaje esencialmente científico la única elegancia permitida es la claridad”.

III. MANTENER ACTUALIZADOS LOS CONOCIMIENTOS TÉCNICOS Y CIENTÍFICOS.

El perito tiene la obligación de mantener al día su información en materia de su especialidad, debiendo consultar para ello las más recientes publicaciones. Mantenerse al día exige, por lo tanto, estudio interrumpido.

IV. COLABORAR EFICAZMENTE CON LAS AUTORIDADES EN EL ESCLARECIMIENTO DE LA VERDAD.

La misión del perito consiste en auxiliar a los encargados de procurar y administrar justicia en el descubrimiento de la verdad histórica de los hechos. Esto significa que cualquier desviación al respecto, deberá encontrar en el experto la más rotunda negativa. Ciertamente el perito, fiel a su misión, ha de respetar y amar, ante todo y sobre todo, la verdad y justicia.

V. DICTAMINAR SOBRE CUESTIONES TÉCNICAS Y CIENTÍFICAS SIN EMITIR OPINIONES DE CARÁCTER LEGAL.

El perito no debe invadir cercados ajenos, no debe salirse del campo que le es propio. Debe limitar su actuación al terreno que le corresponde. Debe, tan sólo, aportar pruebas concretas, por lo común científicas y técnicas. Que quede claro: ¡El perito no es un juzgador!

VI. ACTUAR CON IMPARCIALIDAD, ACUCIOSIDAD, DEDICACIÓN Y PRUDENCIA.

El perito procurará desentrañar la verdad objetiva, el hecho objetivo, la cosa objetiva, sin deformarla ni tergiversarla para ceder a inclinaciones personales o a intereses inconfesables. Además, procederá con buen juicio, sin precipitaciones, sin audacias inconvenientes y pueriles, con extremo cuidado y total entrega.

VII. APLICAR LOS MÉTODOS Y LAS TÉCNICAS DE LA INVESTIGACIÓN CIENTÍFICA EN LA BÚSQUEDA DE LA VERDAD.

Los problemas de orden criminalístico que el perito tiene que resolver, requieren de él determinada postura intelectual, caracterizada por una actitud critica, que sólo admite conclusiones cuando éstas se basan en la verificación. El propio perito procurará establecer firmemente el procedimiento general que debe seguir, el orden de las observaciones, experimentaciones y razonamientos. Una vez establecido el camino general por recorrer, señalará los procedimientos particulares o técnicas, en su mayoría de orden instrumental, que deberá aplicar para tal fin. En suma, el perito deberá proceder con todo rigor científico.

VIII. FUNDAR SUS CONCLUSIONES SOBRE LA VERIFICACIÓN DE LOS HECHOS.

El perito siempre deberá verificar empíricamente sus enunciados, ya sea por medio de la observación o de la experimentación. Es importante hacer notar lo siguiente: la criminalística, como todas las disciplinas, necesita de la racionalidad, es decir, necesita que sus enunciados sean coherentes y no contradictorios. Sin embargo, ésta, con ser una condición necesaria, no es suficiente en el caso de las disciplinas fácticas (referentes a hechos), entre las que se cuenta la criminalística, sino que se les impone la exigencia de que los enunciados o hipótesis de que parten, así como las conclusiones a las que llegan, sean verificables por medio de la experiencia.

IX. ESCUCHAR Y PONDERAR ECUÁNIMEMENTE, CON ESPÍRITU ABIERTO, LAS OBJECIONES METODOLÓGICAS Y TÉCNICAS QUE CUESTIONEN SUS DICTÁMENES.

El perito deberá recibir de buena voluntad cualquier crítica que se haga a su dictamen, aceptando siempre lo que a la razón y a la verdad convenga. Con inteligencia y serenidad defenderá sus enunciados, respetando siempre las opiniones contrarias. Es fundamental excluir de la controversia estrecheces y prejuicios, así como evitar expresiones que puedan dar lugar a resentimientos.

X. SE EXCUSARÁ DE DICTAMINAR SÓLO POR RAZONES TÉCNICAS LEGALES O ÉTICAS.

El perito es un científico, no un mago la ciencia y la técnica, con todo y sus avances tienen aún sus límites “la criminalística, en ninguna de sus ramas, es arte adivinatorio, magia blanca ni superchería, sino una disciplina científica nutrida, sostenida y vigorizada por todas las ramas del saber humano”. Así cuando el perito se enfrenta a un problema cuya solución no éste al alcance de las posibilidades actuales de su especialidad o cuando por razones de hecho no cuente con los suficientes elementos de juicio, su deber es excusarse de dictaminar.

En cuanto a las razones legales y éticas por las que el perito debe excusarse de emitir su dictamen, casi todas ellas tienen que ver con la imparcialidad y con la serenidad de espíritu necesarias para dictaminar sin apasionamientos y con estricta objetividad. Entre dichas causas de excusar podemos citar el parentesco por consanguinidad o por afinidad del perito con el ofendido o con cualquiera de las partes en el proceso, así como sus relaciones de íntima amistad, de respeto, de gratitud o de amor a cualquiera de ellos o el hecho de tener motivos para guardarles odio o resentimiento. En cualquiera de éstas circunstancias, repetimos, es obvio que el dictamen del perito puede ser sospechoso de poca confiabilidad, por lo que la excusa de dictaminar es la solución mas razonable

CODIGO ASCII

El código ASCII (siglas en ingles para American Standard Code for Information Interchange, es decir Código Americano ( Je! lease estadounidense… ) Estándar para el intercambio de Información ) ( se pronuncia Aski ).

Fue creado en 1963 por el Comité Estadounidense de Estándares o «ASA», este organismo cambio su nombre en 1969 por «Instituto Estadounidense de Estándares Nacionales» o «ANSI» como se lo conoce desde entonces.

Este código nació a partir de reordenar y expandir el conjunto de símbolos y caracteres ya utilizados en aquel momento en telegrafía por la compañía Bell. En un primer momento solo incluía letras mayúsculas y números, pero en 1967 se agregaron las letras minúsculas y algunos caracteres de control, formando así lo que se conoce como US-ASCII, es decir los caracteres del 0 al 127.

Así con este conjunto de solo 128 caracteres fue publicado en 1967 como estándar, conteniendo todos lo necesario para escribir en idioma ingles.

En 1981, la empresa IBM desarrolló una extensión de 8 bits del código ASCII, llamada «pagina de código 437», en esta versión se reemplazaron algunos caracteres de control obsoletos, por caracteres gráficos. Además se incorporaron 128 caracteres nuevos, con símbolos, signos, gráficos adicionales y letras latinas, necesarias para la escrituras de textos en otros idiomas, como por ejemplo el español. Así fue como se sumaron los caracteres que van del ASCII 128 al 255.

IBM incluyó soporte a esta página de código en el hardware de su modelo 5150, conocido como «IBM-PC», considerada la primera computadora personal. El sistema operativo de este modelo, el «MS-DOS» también utilizaba el código ASCII extendido.

Casi todos los sistemas informáticos de la actualidad utilizan el código ASCII para representar caracteres, símbolos, signos y textos (159) .

Lista completa de caracteres, letras, signos y símbolos del código ASCII :

Caracteres de control ASCII no imprimibles :

codigo ascii 00 = NULL ( Carácter nulo )

codigo ascii 01 = SOH ( Inicio de encabezado )

codigo ascii 02 = STX ( Inicio de texto )

codigo ascii 03 = ETX ( Fin de texto, palo corazon barajas inglesas de poker )

codigo ascii 04 = EOT ( Fin de transmisión, palo diamantes barajas de poker )

codigo ascii 05 = ENQ ( Consulta, palo treboles barajas inglesas de poker )

codigo ascii 06 = ACK ( Reconocimiento, palo picas cartas de poker )

codigo ascii 07 = BEL ( Timbre )

codigo ascii 08 = BS ( Retroceso )

codigo ascii 09 = HT ( Tabulador horizontal )

codigo ascii 10 = LF ( Nueva línea – salto de línea )

codigo ascii 11 = VT ( Tabulador vertical )

codigo ascii 12 = FF ( Nueva página – salto de página )

codigo ascii 13 = CR ( ENTER – retorno de carro )

codigo ascii 14 = SO ( Desplazamiento hacia afuera )

codigo ascii 15 = SI ( Desplazamiento hacia adentro )

codigo ascii 16 = DLE ( Escape de vínculo de datos )

codigo ascii 17 = DC1 ( Control dispositivo 1 )

codigo ascii 18 = DC2 ( Control dispositivo 2 )

codigo ascii 19 = DC3 ( Control dispositivo 3 )

codigo ascii 20 = DC4 ( Control dispositivo 4 )

codigo ascii 21 = NAK ( Confirmación negativa )

codigo ascii 22 = SYN ( Inactividad síncronica )

codigo ascii 23 = ETB ( Fin del bloque de transmisión )

codigo ascii 24 = CAN ( Cancelar )

codigo ascii 25 = EM ( Fin del medio )

codigo ascii 26 = SUB ( Sustitución )

codigo ascii 27 = ESC ( Esc – escape )

codigo ascii 28 = FS ( Separador de archivos )

codigo ascii 29 = GS ( Separador de grupos )

codigo ascii 30 = RS ( Separador de registros )

codigo ascii 31 = US ( Separador de unidades )

codigo ascii 127 = DEL ( DEL – Suprimir, borrar, eliminar )

Caracteres ASCII alfanumericos imprimibles :

codigo ascii 32 = espacio ( Espacio en blanco )

codigo ascii 33 = ! ( Signos de exclamacion, signo de admiracion )

codigo ascii 34 = « ( Comillas dobles , comillas altas o inglesas )

codigo ascii 35 = # ( Signo numeral o almohadilla )

codigo ascii 36 = $ ( Signo pesos )

codigo ascii 37 = % ( Signo de porcentaje – por ciento )

codigo ascii 38 = & ( Y – ampersand – et latina )

codigo ascii 39 = ‘ ( Comillas simples, apóstrofe )

codigo ascii 40 = ( ( Abre paréntesis )

codigo ascii 41 = ) ( Cierra paréntesis )

codigo ascii 42 = * ( Asterisco )

codigo ascii 43 = + ( Signo mas, suma, positivo )

codigo ascii 44 = , ( Coma )

codigo ascii 45 = – ( Signo menos , resta , negativo , guión medio )

codigo ascii 46 = . ( Punto )

codigo ascii 47 = / ( Barra inclinada, división, operador cociente )

codigo ascii 48 = 0 ( Número cero )

codigo ascii 49 = 1 ( Número uno )

codigo ascii 50 = 2 ( Número dos )

codigo ascii 51 = 3 ( Número tres )

codigo ascii 52 = 4 ( Número cuatro )

codigo ascii 53 = 5 ( Número cinco )

codigo ascii 54 = 6 ( Número seis )

codigo ascii 55 = 7 ( Número siete )

codigo ascii 56 = 8 ( Número ocho )

codigo ascii 57 = 9 ( Número nueve )

codigo ascii 58 = : ( Dos puntos )

codigo ascii 59 = ; ( Punto y coma )

codigo ascii 60 = < ( Menor que )

codigo ascii 61 = = ( Signo igual, igualdad, igual que )

codigo ascii 62 = > ( Mayor que )

codigo ascii 63 = ? ( Cierra signo interrogación )

codigo ascii 64 = @ ( Arroba )

codigo ascii 65 = A ( Letra A mayúscula )

codigo ascii 66 = B ( Letra B mayúscula )

codigo ascii 67 = C ( Letra C mayúscula )

codigo ascii 68 = D ( Letra D mayúscula )

codigo ascii 69 = E ( Letra E mayúscula )

codigo ascii 70 = F ( Letra F mayúscula )

codigo ascii 71 = G ( Letra G mayúscula )

codigo ascii 72 = H ( Letra H mayúscula )

codigo ascii 73 = I ( Letra I mayúscula )

codigo ascii 74 = J ( Letra J mayúscula )

codigo ascii 75 = K ( Letra K mayúscula )

codigo ascii 76 = L ( Letra L mayúscula )

codigo ascii 77 = M ( Letra M mayúscula )

codigo ascii 78 = N ( Letra N mayúscula )

codigo ascii 79 = O ( Letra O mayúscula )

codigo ascii 80 = P ( Letra P mayúscula )

codigo ascii 81 = Q ( Letra Q mayúscula )

codigo ascii 82 = R ( Letra R mayúscula )

codigo ascii 83 = S ( Letra S mayúscula )

codigo ascii 84 = T ( Letra T mayúscula )

codigo ascii 85 = U ( Letra U mayúscula )

codigo ascii 86 = V ( Letra V mayúscula )

codigo ascii 87 = W ( Letra W mayúscula )

codigo ascii 88 = X ( Letra X mayúscula )

codigo ascii 89 = Y ( Letra Y mayúscula )

codigo ascii 90 = Z ( Letra Z mayúscula )

codigo ascii 91 = [ ( Abre corchetes )

codigo ascii 92 = \ ( Barra invertida , contrabarra , barra inversa )

codigo ascii 93 = ] ( Cierra corchetes )

codigo ascii 94 = ^ ( Intercalación – acento circunflejo )

codigo ascii 95 = _ ( Guión bajo , subrayado , subguión )

codigo ascii 96 = ` ( Acento grave )

codigo ascii 97 = a ( Letra a minúscula )

codigo ascii 98 = b ( Letra b minúscula )

codigo ascii 99 = c ( Letra c minúscula )

codigo ascii 100 = d ( Letra d minúscula )

codigo ascii 101 = e ( Letra e minúscula )

codigo ascii 102 = f ( Letra f minúscula )

codigo ascii 103 = g ( Letra g minúscula )

codigo ascii 104 = h ( Letra h minúscula )

codigo ascii 105 = i ( Letra i minúscula )

codigo ascii 106 = j ( Letra j minúscula )

codigo ascii 107 = k ( Letra k minúscula )

codigo ascii 108 = l ( Letra l minúscula )

codigo ascii 109 = m ( Letra m minúscula )

codigo ascii 110 = n ( Letra n minúscula )

codigo ascii 111 = o ( Letra o minúscula )

codigo ascii 112 = p ( Letra p minúscula )

codigo ascii 113 = q ( Letra q minúscula )

codigo ascii 114 = r ( Letra r minúscula )

codigo ascii 115 = s ( Letra s minúscula )

codigo ascii 116 = t ( Letra t minúscula )

codigo ascii 117 = u ( Letra u minúscula )

codigo ascii 118 = v ( Letra v minúscula )

codigo ascii 119 = w ( Letra w minúscula )

codigo ascii 120 = x ( Letra x minúscula )

codigo ascii 121 = y ( Letra y minúscula )

codigo ascii 122 = z ( Letra z minúscula )

codigo ascii 123 = { ( Abre llave curva – llaves curvas )

codigo ascii 124 = | ( Barra vertical, pleca , linea vertical )

codigo ascii 125 = } ( Cierra llave – llaves curvas )

codigo ascii 126 = ~ ( Signo de equivalencia , tilde o virgulilla de la ñ )

Caracteres ASCII extendidos imprimibles :

codigo ascii 128 = Ç ( Letra C cedilla mayúscula )

codigo ascii 129 = ü ( Letra u minúscula con diéresis )

codigo ascii 130 = é ( Letra e minúscula con acento agudo )

codigo ascii 131 = â ( Letra a minúscula con acento circunflejo )

codigo ascii 132 = ä ( Letra a minúscula con diéresis )

codigo ascii 133 = à ( Letra a minúscula con acento grave )

codigo ascii 134 = å ( Letra a minúscula con anillo )

codigo ascii 135 = ç ( Letra c cedilla minúscula )

codigo ascii 136 = ê ( Letra e minúscula con acento circunflejo )

codigo ascii 137 = ë ( Letra e minúscula con diéresis )

codigo ascii 138 = è ( Letra e minúscula con acento grave )

codigo ascii 139 = ï ( Letra i minúscula con diéresis )

codigo ascii 140 = î ( Letra i minúscula con acento circunflejo )

codigo ascii 141 = ì ( Letra i minúscula con acento grave )

codigo ascii 142 = Ä ( Letra A mayúscula con diéresis )

codigo ascii 143 = Å ( Letra A mayúscula con anillo )

codigo ascii 144 = É ( Letra E mayúscula con acento agudo )

codigo ascii 145 = æ ( Diptongo latino ae minúscula )

codigo ascii 146 = Æ ( Diptongo latino AE mayúscula )

codigo ascii 147 = ô ( Letra o minúscula con acento circunflejo )

codigo ascii 148 = ö ( Letra o minúscula con diéresis )

codigo ascii 149 = ò ( Letra o minúscula con acento grave )

codigo ascii 150 = û ( Letra u minúscula con acento circunflejo )

codigo ascii 151 = ù ( Letra u minúscula con acento grave )

codigo ascii 152 = ÿ ( Letra y minúscula con diéresis )

codigo ascii 153 = Ö ( Letra O mayúscula con diéresis )

codigo ascii 154 = Ü ( Letra U mayúscula con diéresis )

codigo ascii 155 = ø ( Letra o minúscula con barra inclinada )

codigo ascii 156 = £ ( Signo Libra Esterlina )

codigo ascii 157 = Ø ( Letra O mayúscula con barra inclinada )

codigo ascii 158 = × ( Signo de multiplicación )

codigo ascii 159 = ƒ ( Símbolo de función, florín neerlandés )

codigo ascii 160 = á ( Letra a minúscula con acento agudo )

codigo ascii 161 = í ( Letra i minúscula con acento agudo )

codigo ascii 162 = ó ( Letra o minúscula con acento agudo )

codigo ascii 163 = ú ( Letra u minúscula con acento agudo )

codigo ascii 164 = ñ ( Letra eñe minúscula – letra n con tilde – enie )

codigo ascii 165 = Ñ ( Letra EÑE mayúscula – letra N con tilde – ENIE )

codigo ascii 166 = ª ( Ordinal femenino, indicador de genero femenino )

codigo ascii 167 = º ( Ordinal masculino, indicador de genero masculino )

codigo ascii 168 = ¿ ( Abre signo interrogacion )

codigo ascii 169 = ® ( Símbolo de Marca Registrada )

codigo ascii 170 = ¬ ( Signo de negacion )

codigo ascii 171 = ½ ( Un medio, mitad, fracción )

codigo ascii 172 = ¼ ( Un cuarto, cuarta parte, fracción )

codigo ascii 173 = ¡ ( Abre signos de exclamacion, signo de admiracion )

codigo ascii 174 = « ( Abre comillas bajas, angulares, latinas o españolas )

codigo ascii 175 = » ( Cierra comillas bajas, angulares, latinas o españolas )

codigo ascii 176 = ░ ( Bloque color tramado densidad baja, carácter gráfico )

codigo ascii 177 = ▒ ( Bloque color tramado densidad media, gráfico )

codigo ascii 178 = ▓ ( Bloque color tramado densidad alta, carácter gráfico )

codigo ascii 179 = │ ( Línea simple vertical de recuadro gráfico )

codigo ascii 180 = ┤ ( Línea vertical con empalme de recuadro gráfico )

codigo ascii 181 = Á ( Letra a mayúscula con acento agudo )

codigo ascii 182 = Â ( Letra A mayúscula con acento circunflejo )

codigo ascii 183 = À ( Letra A mayúscula con acento grave )

codigo ascii 184 = © ( Símbolo Copyright, bajo derecho de autor )

codigo ascii 185 = ╣ ( Doble línea vertical empalme izquierdo, gráfico )

codigo ascii 186 = ║ ( Líneas doble vertical de recuadro gráfico, verticales )

codigo ascii 187 = ╗ ( Línea doble esquina superior derecha de recuadro )

codigo ascii 188 = ╝ ( Línea doble esquina inferior derecha de recuadro )

codigo ascii 189 = ¢ ( Signo centavo, céntimo o centésimo )

codigo ascii 190 = ¥ ( Signo monetario YEN japonés, YUAN chino )

codigo ascii 191 = ┐ ( Línea simple esquina de recuadro gráfico )

codigo ascii 192 = └ ( Línea simple esquina de recuadro gráfico )

codigo ascii 193 = ┴ ( Línea horizontal con empalme de recuadro gráfico )

codigo ascii 194 = ┬ ( Línea horizontal con empalme de recuadro gráfico )

codigo ascii 195 = ├ ( Línea vertical con empalme de recuadro gráfico )

codigo ascii 196 = ─ ( Línea simple horizontal de recuadro gráfico )

codigo ascii 197 = ┼ ( Líneas simples empalmes de recuadro gráfico )

codigo ascii 198 = ã ( Letra a minúscula con tilde )

codigo ascii 199 = Ã ( Letra A mayúscula con tilde )

codigo ascii 200 = ╚ ( Línea doble esquina inferior izquierda de recuadro )

codigo ascii 201 = ╔ ( Línea doble esquina superior izquierda de recuadro )

codigo ascii 202 = ╩ ( Doble línea horizontal empalme arriba, recuadro )

codigo ascii 203 = ╦ ( Doble línea horizontal empalme abajo, recuadro )

codigo ascii 204 = ╠ ( Doble línea vertical empalme derecho, recuadro )

codigo ascii 205 = ═ ( Líneas doble horizontales de recuadro gráfico )

codigo ascii 206 = ╬ ( Líneas dobles cruce de líneas de recuadro gráfico )

codigo ascii 207 = ¤ ( Signo monetario – divisa general )

codigo ascii 208 = ð ( Letra eth latina minúscula )

codigo ascii 209 = Ð ( Letra eth latina mayúscula )

codigo ascii 210 = Ê ( Letra E mayúscula con acento circunflejo )

codigo ascii 211 = Ë ( Letra E mayúscula con diéresis )

codigo ascii 212 = È ( Letra E mayúscula con acento grave )

codigo ascii 213 = ı ( Letra minuscula i sin punto )

codigo ascii 214 = Í ( Letra i mayúscula con acento agudo )

codigo ascii 215 = Î ( Letra I mayúscula con acento circunflejo )

codigo ascii 216 = Ï ( Letra i mayúscula con diéresis )

codigo ascii 217 = ┘ ( Línea simple esquina de recuadro gráfico )

codigo ascii 218 = ┌ ( Línea simple esquina de recuadro gráfico )

codigo ascii 219 = █ ( Bloque color pleno solido, carácter gráfico )

codigo ascii 220 = ▄ ( Medio bloque negro, mitad inferior, carácter gráfico )

codigo ascii 221 = ¦ ( Barra vertical partida )

codigo ascii 222 = Ì ( Letra I mayúscula con acento grave )

codigo ascii 223 = ▀ ( Medio bloque negro, mitad superior, carácter gráfico )

codigo ascii 224 = Ó ( Letra o mayúscula con acento agudo )

codigo ascii 225 = ß ( Letra alemana eszett o ese-zeta )

codigo ascii 226 = Ô ( Letra O mayúscula con acento circunflejo )

codigo ascii 227 = Ò ( Letra O mayúscula con acento grave )

codigo ascii 228 = õ ( Letra o minúscula con tilde )

codigo ascii 229 = Õ ( Letra O mayúscula con tilde )

codigo ascii 230 = µ ( Signo micro )

codigo ascii 231 = þ ( Letra latina thorn minúscula )

codigo ascii 232 = Þ ( Letra latina thorn mayúscula )

codigo ascii 233 = Ú ( Letra U mayúscula con acento agudo )

codigo ascii 234 = Û ( Letra U mayúscula con acento circunflejo )

codigo ascii 235 = Ù ( Letra U mayúscula con acento grave )

codigo ascii 236 = ý ( Letra y minúscula con acento agudo )

codigo ascii 237 = Ý ( Letra Y mayúscula con acento agudo )

codigo ascii 238 = ¯ ( Macron (marca larga), superguión, guión alto )

codigo ascii 239 = ´ ( Acento agudo )

codigo ascii 240 = ≡ ( Símbolo matemático de congruencia, equivalencia )

codigo ascii 241 = ± ( Signo mas menos )

codigo ascii 242 = ‗ ( ASCII 242 )

codigo ascii 243 = ¾ ( Tres cuartos, fracción )

codigo ascii 244 = ¶ ( Fin de párrafo – signo de calderón )

codigo ascii 245 = § ( Signo de sección )

codigo ascii 246 = ÷ ( Signo de división )

codigo ascii 247 = ¸ ( Cedilla , virgulilla baja )

codigo ascii 248 = ° ( Signo de grado, anillo )

codigo ascii 249 = ¨ ( Diéresis )

codigo ascii 250 = · ( Punto centrado, punto medio, coma georgiana )

codigo ascii 251 = ¹ ( Superíndice uno )

codigo ascii 252 = ³ ( Superíndice tres , potencia tres , al cubo )

codigo ascii 253 = ² ( Superíndice dos , al cuadrado )

codigo ascii 254 = ■ ( Cuadrado negro, caracter gráfico )

codigo ascii 255 = nbsp ( Espacio sin separación – non breaking space )

CODIGO BINARIO

El código binario es el sistema de codificación usado para la representación de textos, o procesadores de instrucciones de computadora, utilizando el sistema binario (sistema numérico de dos dígitos, o bit: el «0» y el «1»). En informática y telecomunicaciones, el código binario se utiliza con variados métodos de codificación de datos, tales como cadenas de caracteres, o cadenas de bits. Estos métodos pueden ser de ancho fijo o ancho variable. Por ejemplo en el caso de un CD, las señales que reflejarán el «láser» que rebotará en el CD y será recepcionado por un sensor de distinta forma indicando así, si es un cero o un uno.

En un código binario de ancho fijo, cada letra, dígito, u otros símbolos, están representados por una cadena de bits de la misma longitud, como un número binario que, por lo general, aparece en las tablas en notación octal, decimal o hexadecimal.

Según Anton Glaser, en su History of Binary and other Nondecimal Numeration, comenta que los primeros códigos binarios se utilizaron en el año 1932: C.E. Wynn-Williams («Scale of Two»), posteriormente en 1938: Atanasoff-Berry Computer, y en 1939: Stibitz («excess three») el código en Complex Computer.

Es frecuente también ver la palabra bit referida bien a la ausencia de señal, expresada con el dígito «0», o bien referida a la existencia de la misma, expresada con el dígito «1». El byte es un grupo de 8 bits, es decir en él tenemos 256 posibles estados binarios.